キーワード

- #ネットワーク

- #SD-WAN

- #SASE

- #ゼロトラスト

- #セキュリティ

日立製作所研究開発グループの飯島です。前回のコラム“ゼロトラストセキュリティを支える技術【第1回】〜アーキテクチャ〜”では、米国の国立標準技術研究所(NIST)が定義している、“ゼロトラストのアーキテクチャ”をご紹介させていただきました。

今回は第2回として「アクセス制御・経路制御」の技術に焦点を当ててご説明させていただきたいと思います。

ゼロトラストのアーキテクチャ

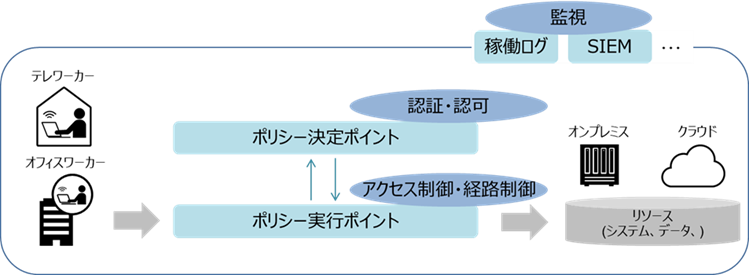

前回のコラムでご説明した通り、ITの利用形態の変化やセキュリティリスクの増大に伴い、セキュリティ対策はファイアウォールやIPS(侵入防止システム)を用いて脅威に対抗する「境界型防御」から、全てを信頼せずポリシーに基づきリソース毎に「アクセス制御・経路制御」を実施する「ゼロトラスト」へ移行しつつあります。そしてNISTでは、「ゼロトラスト」を実現する基本アーキテクチャの構成要素として、ポリシーを決定する「ポリシー決定ポイント」、ポリシーを実行する「ポリシー実行ポイント」を定義しています。今回は、この「ポリシー決定ポイント」、「ポリシー実行ポイント」が、どの様に「アクセス制御・経路制御」を実現しているのかをご説明します。

アクセス制御を定義するポリシー

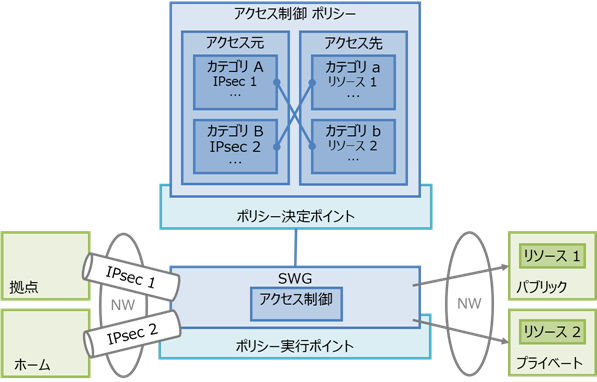

まず「アクセス制御」ですが、Webサービスへのアクセスをセキュアに提供するSWG(Secure Web Gateway)を例にご説明します。SWGはWebサービスを対象リソースとし、ユーザーに応じてアクセスできる対象リソースを判定して、アクセスの可否を制御します。制御の仕方としては、DNSリクエストの段階でブロックする方法や、HTTPリクエストの段階でブロックする方法がありますが、いずれの場合でもこれらの制御の基準となるのがポリシーです。

NW:ネットワーク

このポリシーですが、アクセス元のカテゴリとアクセス先のカテゴリを定義し、それらを関連付ける形で設定します。具体的にはアクセス元のカテゴリの場合、SWGまでどの経路を通ってきたか、どの認証を通ってきたかで定義するのが一般的です。SWG本体の所在とアクセス元は多くの場合別拠点であり、アクセス元からIPsecトンネル経由でSWGにアクセスし、そこからアクセス先のWebサービスへ接続させる形態を取る為、どのIPsecトンネルを使ってSWGまできたかによりアクセス元のカテゴリを分ける方法が効果的です。また、ユーザー認証機能をクラウドサービスとして提供するIDaaS(Identity as a Service)と連携できるSWGであれば、IDaaSサーバーで多要素認証を通過したユーザーのみ、特定のリソースへアクセスできるカテゴリとして定義することも可能です。

では、アクセス先のカテゴリの定義方法はどうでしょうか。こちらは、ブラックリストやホワイトリストのような形式でWebサイトを登録し定義する形が基本ですが、現在はWebサイトを分析しカテゴリ分けするサービスも存在しますので、この様なサービスの定義を利用することも可能となっています。

以上のようにアクセス元とアクセス先のカテゴリを定義し、アクセス制御ポリシーとして関連付け、これに基づいて制御させることで「ゼロトラスト」の「アクセス制御」が実現されています。

経路制御を定義するポリシー

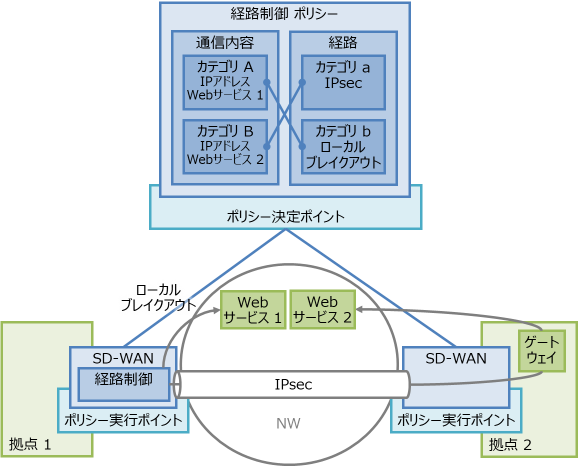

一方の「経路制御」ですが、こちらは拠点間の通信経路を制御するSD-WAN(Software Defined-WAN)機器を例にご説明します。SD-WAN機器は、拠点間にIPsecトンネルを張り、通信内容に応じて利用するIPsecトンネルを柔軟に制御します。この時、必ずしも拠点を通す必要の無いトラフィックについては、拠点を介さず直接インターネットに振り分けること(ローカルブレイクアウト)も可能です。

このSD-WAN機器の経路制御ですが、やはりポリシーに基づき実施されます。経路制御のポリシーとしては、アクセス元のIPアドレスやアクセス先のサービス、経路を関連付ける形となります。ポリシーベースルーティングというワードは以前から有りましたが、「ゼロトラスト」実現の上で、さらに重要なキーワードになってきています。

ところで、SWG、SD-WANともに、現在は外部プログラムから制御可能なAPIを提供している場合がほとんどです。独自に「ポリシー決定ポイント」のプログラムを実装し、その論理に従って「ポリシー実行ポイント」を動作させることも可能ですので、この機能の活用が、堅牢で使い易い「ゼロトラスト」を実現する際のポイントになると考えています。

ゼロトラストのさらなる改善に向けて

以上、「ゼロトラスト」を実現する「アクセス制御・経路制御」技術についてご説明させていただきました。皆様のシステムにおける「ゼロトラスト」適用において、少しでもお役に立てれば幸いと考えています。なお、NIST自身も述べていますが、「ゼロトラスト」は現在も進化を続ける発展途上の技術であると理解しています。私達としては既存機能のソリューション化に加え、プロトコル提案やAPI活用を通して、更に堅牢で使い易い「ゼロトラスト」の実現に貢献していきたいと考えています。

2023年2月

株式会社 日立製作所 研究開発グループ

デジタルプラットフォームイノベーションセンタ エッジインテリジェンス研究部 研究員 飯島 智之

関連リンク

※編集・執筆当時の記事のため、現在の情報と異なる場合があります。編集・執筆の時期については、記事末尾をご覧ください。