僉乕儚乕僪

僱僢僩儚乕僉儞僌帠嬈晹偺搚壆偱偡丅杮楢嵹僐儔儉偺戞3夞乽SD-WAN/SASE偵傛傞僴僀僽儕僢僪僋儔僂僪偺僱僢僩儚乕僋偺峔抸乿偱偼丄乽忣曬宯僔僗僥儉乿傪帠椺偲偟丄偍媞偝傑偺墌妸側僋儔僂僪儕僼僩&僔僼僩傪摉幮偑偳偺條偵僒億乕僩偝偣偰偄偨偩偔偺偐偍榖偟偝偣偰偄偨偩偒傑偟偨丅戞4夞栚偲側傞崱夞偼丄乽IoT僄僢僕僱僢僩儚乕僋偺僛儘僩儔僗僩僙僉儏儕僥傿乿偲戣偟丄乽IoT丒OT僱僢僩儚乕僋乿偵偍偗傞僙僉儏儕僥傿懳嶔偺壽戣偲丄僛儘僩儔僗僩僙僉儏儕僥傿尨懃偵婎偯偄偨嬶懱揑側夝寛嶔傪偛愢柧偟傑偡丅

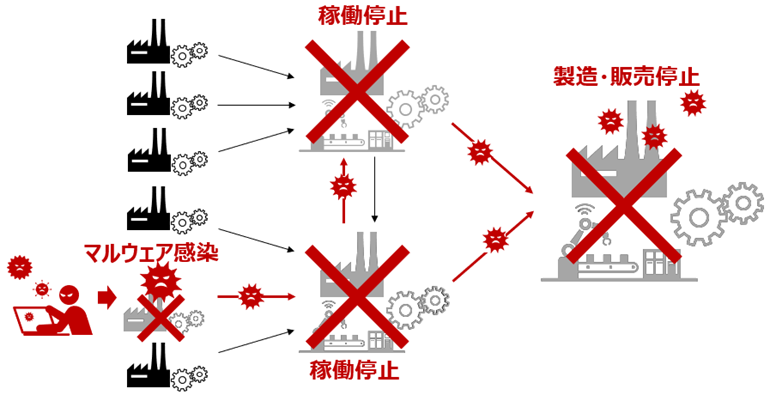

IT僔僗僥儉偺僴僀僽儕僢僪僋儔僂僪壔偵傛傝丄廬棃婇嬈撪偱暵偠偰偄偨嶻嬈梡僱僢僩儚乕僋乮埲壓丄OT僱僢僩儚乕僋乯傕奜晹偲愙揰傪帩偮條偵曄壔偟偰偄傞拞丄乽僒僾儔僀僠僃乕儞傪僞乕僎僢僩偵偟偨儅儖僂僃傾峌寕乿偵傛傝丄僒僾儔僀僠僃乕儞慡懱偑掆巭偡傞傛偆側戝偒側旐奞偑枅擭曬崘偝傟偰偄傑偡丅娭學奺幮偑嬞枾偵楢実偡傞僒僾儔僀僠僃乕儞偺拞偱丄偦傟偧傟偺栶妱傪壥偨偡偨傔偵偼堦掕偺僙僉儏儕僥傿儗儀儖傪妋曐偡傞偙偲偑昁梫晄壜寚側忦審偲側傝傑偡丅偙偺傛偆偵偟偰惢憿嬈奺幮偺僙僉儏儕僥傿懳嶔傊偺娭怱偼擭乆崅傑偭偰偄傑偡丅

恾1.僒僾儔僀僠僃乕儞傪慱偭偨儅儖僂僃傾峌寕偺嫼埿乮僀儊乕僕乯

OT僱僢僩儚乕僋偵偍偄偰傕婇嬈偺僴僀僽儕僢僪僋儔僂僪壔偑僙僉儏儕僥傿儕僗僋憹壛偺婲揰偵側偭偰偄傞揰偼忣曬宯僱僢僩儚乕僋乮埲崀丄IT僱僢僩儚乕僋乯偲摨堦偱偡偑丄OT偱偼OT摿桳偺壽戣傪棟夝偟偰懳張偡傞偙偲偑昁梫偱偡丅

傑偢丄OT僱僢僩儚乕僋偵愙懕偝傟傞抂枛婡婍偼丄IT僱僢僩儚乕僋偲偼堘偄丄懡條側OS偑崿嵼偟偰偄偨傝丄偦傕偦傕OS偑搵嵹偝傟偰偄側偄婡婍傕偁偭偨傝偱丄僙僉儏儕僥傿懳嶔偺桳柍傕娷傔乽懡條側僙僉儏儕僥傿儗儀儖偑崿嵼偟偰偄傞悽奅乿偱偡丅傑偨丄OS偑搵嵹偝傟偨婡婍偱偁偭偰傕丄怴媽偝傑偞傑側捠怣僾儘僩僐儖傪巊梡偟偰偄偨傝丄忣曬偺彂幃偑堎側偭偰偄偨傝偲乽懡條側捠怣巇條乿偵傛傝丄僙僉儏儕僥傿懳嶔傪峴偍偆偲巚偭偰傕娙扨偵偄偐側偄偺偑尰忬偱偡丅丂

偝傜偵丄惢憿尰応偱偼僱僢僩儚乕僋娗棟幰偑丄堦斒嬈柋偲僱僢僩儚乕僋偺塣梡娗棟傪寭柋偟偰偄傞働乕僗偑懡偄偨傔丄擔乆恑壔偟偰偄傞奺庬偺嫼埿偵懳偟偰抦幆偲懳墳偑捛偄偮偐偢丄乽僙僉儏儕僥傿偺晄姰慡惈乿傪惗偠偰偟傑偆儕僗僋偑崅偄偲尵偊傑偡丅

偙偺傛偆偵丄乽懡條惈乿偲乽晄姰慡惈乿偑儕僗僋梫場偲偟偰撪嵼偡傞OT僱僢僩儚乕僋偵偍偄偰偼丄婡婍扨撈偵傛傞僙僉儏儕僥傿妋曐偼崲擄偱偁傝丄僱僢僩儚乕僋僔僗僥儉慡懱偱僙僉儏儕僥傿傪妋曐偟偰偄偔偙偲偑廳梫偱偡丅

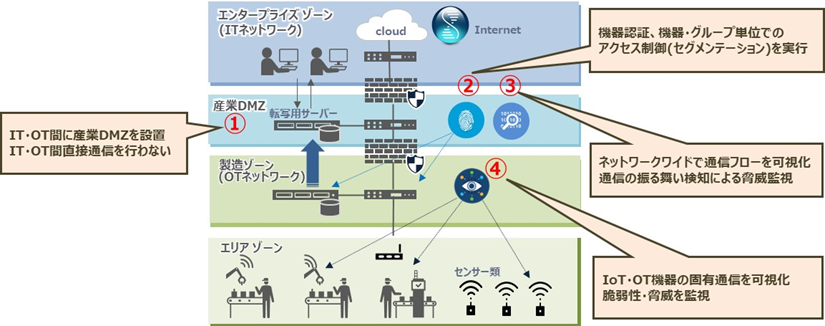

嶐崱丄帹偵偡傞偙偲偑懡偔側偭偨乽僛儘僩儔僗僩乿偼丄偦偺柤偺捠傝乽壗傕怣梡偟側偄乿傪尨懃偲偡傞傾乕僉僥僋僠儍偱丄乽怣棅惈儗儀儖偵墳偠偰乿乽摦揑偵乿乽僙僢僔儑儞扨埵偱乿乽嵟彫尃尷偺傾僋僙僗傪晅梌乿偡傞偙偲偱丄乽懡條惈乿偲乽晄姰慡惈乿偑撪嵼偡傞OT僱僢僩儚乕僋偱偁偭偰傕丄廫暘側僙僉儏儕僥傿傪妋曐偡傞偙偲偑壜擻偵側傝傑偡丅OT僱僢僩儚乕僋偵偍偗傞僙僉儏儕僥傿妋曐偵岦偗偨愝寁巜恓偲偟偰4偮偺億僀儞僩傪師偺恾傪梡偄偰愢柧偟傑偡丅

恾2.OT僱僢僩儚乕僋偵偍偗傞僙僉儏儕僥傿妋曐偵岦偗偨愝寁巜恓億僀儞僩

嘆嶻嬈梡DMZ傪峔抸

IT僱僢僩儚乕僋偲OT僱僢僩儚乕僋娫偵拞娫憌偲偟偰DMZ乮DeMilitarized Zone乯傪峔抸偟傑偡丅偦偟偰OT僱僢僩儚乕僋撪偵偁傞僨乕僞傪DMZ偵偁傞僒乕僶乕偵揮幨偟丄奜晹偐傜偺僨乕僞嶲徠傗棙梡偼丄DMZ撪偺僒乕僶乕偵傾僋僙僗偡傞塣梡偵偟傑偡丅偦傟偵傛傝丄OT僱僢僩儚乕僋撪傊偺捈愙揑側傾僋僙僗傪梷巭偡傞偙偲偑偱偒丄OT僱僢僩儚乕僋撪傪埨慡偵曐偮偙偲偑壜擻偵側傝傑偡丅椺偊偽丄晄摿掕懡悢偺儐乕僓乕偑傾僋僙僗偡傞儂乕儉儁乕僕僒乕僶乕傪DMZ偵愝抲偡傞側偳丄僆僼傿僗側偳偺IT僱僢僩儚乕僋偱偼堦斒揑偲偝傟傞曽朄偱偡偑丄OT僱僢僩儚乕僋偱傕摨條偺妶梡傪偟偰傒偰偼偄偐偑偱偟傚偆偐丅

嘇婡婍擣徹丄婡婍丒僌儖乕僾扨埵偱偺傾僋僙僗惂屼傪幚峴

OT僱僢僩儚乕僋偵愙懕偡傞婡婍偑傾僋僙僗壜擻側斖埻傪丄偁傜偐偠傔惂尷(僙僌儊儞僥乕僔儑儞)偟偰偍偔婡擻傪幚憰偟偰偍偒丄師偵丄OT僱僢僩儚乕僋偵愙懕偡傞婡婍傪惓偟偔擣幆偟偰愙懕壜斲傪敾抐丄堎忢偑偁偭偨応崌偵奩摉偡傞婡婍傪OT僱僢僩儚乕僋偐傜愗傝棧偡偨傔偺惂屼婡峔傪愝偗傑偡丅偙傟偵傛偭偰奜晹偐傜偺峌寕側偳偵傛偭偰愙懕婡婍偑堎忢傪偒偨偟偨応崌偱傕丄塭嬁傪嵟彫尷偵偡傞偙偲偑婜懸偱偒傑偡丅

嘊僱僢僩儚乕僋儚僀僪偱捠怣僼儘乕傪壜帇壔

僱僢僩儚乕僋拞偺捠怣傪忢帪娔帇偡傞偙偲偱嫼埿傪専抦偟傑偡丅婡婍懁偱屄暿偵嫼埿傪専抦偱偒側偄暘丄偦傟傪僱僢僩儚乕僋懁偱尐戙傢傝偡傞偲偄偆敪憐偵婎偯偄偰偄傑偡丅僱僢僩儚乕僋慡懱傪娔帇丒壜帇壔懳徾偲偡傞偙偲偱丄僱僢僩儚乕僋忋偱偺捠怣忬嫷傪娔帇偟偰嫼埿偵摿桳偺峴摦摿惈傪専抦偡傞偙偲偑壜擻偲側傝傑偡丅

嘋IoT丒OT婡婍偺屌桳捠怣傪壜帇壔

僙僉儏儕僥傿擣徹傑偨偼擣壜儗儀儖傪偁偘傞偨傔偵偼丄捠怣偺撪梕偵傑偱摜傒崬傫偩懡偔偺忣曬傪廂廤偡傞偙偲偑廳梫偱偡丅偦偺偨傔偵IoT傗OT偱巊傢傟偰偄傞婡婍屌桳偺僾儘僩僐儖傪夝庍偟偰丄嬶懱揑側忣曬廂廤傗孹岦傪攃埇偟偰偄偔偙偲偱丄僙僉儏儕僥傿忋偺嫼埿傪専抦偱偒傞儗儀儖傪岦忋偝偣偰偄偒傑偡丅偙傟偵傛傝僒僀僶乕峌寕傗僔僗僥儉忈奞偺梊挍傪偄偪憗偔専抦偟偰偦偺嫼埿傪枹慠偵杊偓丄旐奞傪嵟彫尷偵偡傞偙偲偑壜擻偲側傝傑偡丅

偄偐偑偱偟偨偱偟傚偆偐丅摉幮偼偍媞偝傑偺OT僱僢僩儚乕僋偵偍偗傞壽戣傪夝寛偡傞偨傔丄乽僛儘僩儔僗僩僙僉儏儕僥傿愝寁峔抸巟墖僒乕價僗乿側偳偺奺庬僜儕儏乕僔儑儞傪偛梡堄偟偰偄傑偡丅僛儘僩儔僗僩尨懃偵傕偲偯偔僱僢僩儚乕僋峔抸僲僂僴僂傪妶梡偟丄偍媞偝傑偺OT僱僢僩儚乕僋娐嫬峔抸偺偍庤揱偄傪偝偣偰偄偨偩偗傟偽偲巚偭偰偍傝傑偡丅

姅幃夛幮 擔棫忣曬捠怣僄儞僕僯傾儕儞僌

僱僢僩儚乕僉儞僌帠嬈晹 僱僢僩儚乕僉儞僌帠嬈婇夋杮晹 帠嬈愴棯晹 戞1俧 僌儖乕僾儅僱乕僕儍 搚壆 桳婓